إعلانات فيسبوك مزيفة تستهدف +22 مليون ضحية محتملة لنشر برامج خبيثة

حملة خبيثة على فيسبوك تستهدف اختراق +22 مليون ضحية

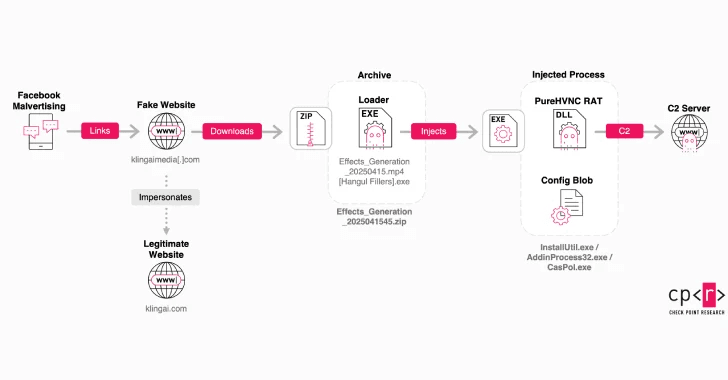

يستغل مجرمو الإنترنت صفحات فيسبوك مزيفة، عبر الإعلانات الممولة، لتوجيه المستخدمين نحو مواقع وهمية تنتحل هوية منصة Kling AI، وذلك بهدف خداع الضحايا وتحميل برمجيات خبيثة على أجهزتهم.

تُعد Kling AI منصة ذكاء اصطناعي لتوليد الصور والفيديوهات عبر الأوامر النصية أو الصور، تم إطلاقها في يونيو 2024 بواسطة شركة Kuaishou Technology، ومقرها العاصمة الصينية بكين. ووفقاً لبيانات الشركة، بلغ عدد مستخدمي الخدمة أكثر من 22 مليون مستخدم حتى أبريل/نيسان 2025.

حملة خبيثة تستخدم صفحات Kling AI مزيفة

وفقاً لبيان شركة Check Point للأمن السيبراني، فإن:

“الهجوم استند إلى صفحات مزيفة على فيسبوك وإعلانات مدفوعة لتوزيع ملف خبيث يؤدي في نهاية المطاف إلى تنفيذ برنامج تجسس (Remote Access Trojan – RAT) يمنح المهاجمين تحكماً كاملاً عن بُعد في جهاز الضحية مع إمكانية سرقة البيانات الحساسة”.

رُصدت هذه الحملة في أوائل عام 2025، حيث تقود المستخدمين إلى مواقع مزيفة مثل:

klingaimedia[.]com

klingaistudio[.]com

تدَّعي هذه المواقع أنها تتيح إنشاء صور وفيديوهات بالذكاء الاصطناعي مباشرة من المتصفح. إلا أن الواقع مختلف تماماً.

تحميل ملف خبيث يتخفى خلف امتدادات مزدوجة

بدلاً من توليد الوسائط كما هو مُعلن، تقوم المواقع بتقديم ملف مزيف يُفترض أنه يحتوي على صورة أو فيديو تم إنشاؤه، لكنه في الحقيقة ملف تنفيذي خبيث لنظام ويندوز، يخفي نفسه باستخدام امتدادات مزدوجة وحروف Hangul المخفية (0xE3 0x85 0xA4) لتمويه طبيعته.

يُوزع هذا الملف ضمن أرشيف ZIP ويعمل كأداة تحميل (Loader) تقوم بتثبيت برنامج التجسس، الذي يتصل لاحقاً بخادم تحكم (C2) ويسرق بيانات حساسة مثل:

- كلمات المرور المخزنة في المتصفح

- رموز الجلسات (Session Tokens)

- معلومات تسجيل الدخول إلى المحافظ الرقمية

تجاوز أدوات التحليل والتخفي في العمليات

لا يكتفي الـ Loader بتنفيذ البرنامج الخبيث فحسب، بل يرصد وجود أدوات تحليل مثل:

- Wireshark

- OllyDbg

- Procmon

- ProcExp

- PeStudio

- Fiddler

كما يقوم بإجراء تعديلات في سجل النظام (Registry) لفرض الاستمرارية، ويطلق المرحلة الثانية من الهجوم عبر حقن البرنامج في عمليات نظام شرعية مثل:

- CasPol.exe

- InstallUtil.exe

وذلك لتفادي الرصد من قبل برامج الحماية.

المرحلة الثانية: برنامج PureHVNC الخطير

الحمولة الثانية عبارة عن برنامج تجسس PureHVNC تم تمويهه باستخدام تقنية .NET Reactor، ويتصل بخادم خارجي (185.149.232[.]197). ويتمتع هذا البرنامج بإمكانيات خطيرة مثل:

- سرقة بيانات من إضافات المحافظ الرقمية على متصفحات كروميوم

- التقاط لقطات شاشة عند فتح نوافذ تحتوي عناوين بنوك أو محافظ إلكترونية

- العمل بنظام الإضافات (Plugins) لزيادة فاعلية التجسس

أكثر من 70 إعلانًا مزيفًا على فيسبوك

أكدت شركة Check Point أنها رصدت ما لا يقل عن 70 منشوراً ممولاً من صفحات مزيفة تنتحل اسم Kling AI. وبينما لم تُحدّد الجهة المسؤولة عن الحملة بدقة، فإن الأدلة تشير إلى انطلاق الحملة من فيتنام، استناداً إلى بيانات من الشيفرة البرمجية للمواقع المزيفة وبعض الإعلانات.

الهجمات الفيتنامية عبر وسائل التواصل الاجتماعي

يُعد استخدام تقنيات الإعلانات الخبيثة على فيسبوك لنشر برمجيات سرقة البيانات أسلوباً تقليدياً تتبعه مجموعات قرصنة فيتنامية. وقد بدأت هذه المجموعات مؤخراً في استغلال شعبية أدوات الذكاء الاصطناعي لإغراء المستخدمين وتحقيق اختراقات ناجحة.

وفي وقت سابق من شهر مايو/أيار الجاري، كشفت شركة Morphisec عن أن مجموعة تهديدات فيتنامية استخدمت أدوات مزيفة للذكاء الاصطناعي لخداع المستخدمين وتحميل برنامج معلوماتي خبيث يُعرف باسم Noodlophile.

حملة خادعة تستهدف مستخدمي أدوات الذكاء الاصطناعي

علّقت شركة Check Point قائلة:

تُظهر هذه الحملة التي تنتحل Kling AI عبر إعلانات مزيفة ومواقع خادعة، مدى تطور المهاجمين في دمج الهندسة الاجتماعية مع البرمجيات المتقدمة للوصول إلى بيانات المستخدمين والتحكم في أجهزتهم.

بدءاً من التنكر في الملفات ووصولًا إلى التجسس والتحكم عن بعد، ومع مؤشرات تدل على وقوف مجموعات فيتنامية وراءها، تندرج هذه العملية ضمن توجه عالمي متصاعد نحو هجمات أكثر استهدافًا وتعقيدًا عبر وسائل التواصل.

المصادر