كيف تحمي مدير كلمات مرورك من الاختراق

المخترقون يضاعفون جهودهم لاختراق مديري كلمات المرور: هل أنت مستعد؟

هل تشعر أحياناً بأنك عالق في حلقة مفرغة بشأن استراتيجية إدارة بيانات الاعتماد طويلة الأجل؟

ربما تكون كذلك بالفعل!

من جهة، إذا استمرت صناعة التقنية في المضي قدماً نحو إلغاء كلمات المرور التقليدية واستبدالها بـ “مفاتيح المرور” (Passkeys)، فلن يكون أمام المستخدمين في النهاية سوى الاعتماد على مديري كلمات المرور لتسجيل الدخول إلى مواقعهم وتطبيقاتهم المفضلة. نعم، لقد اقتربت نهاية أيام حفظ أسماء المستخدمين وكلمات المرور في الذاكرة، أو كتابتها بطريقة سرّية في مفكرة ورقية قديمة.

في المقابل، فإن مجرمي الإنترنت يقفون لنا بالمرصاد. حيث أكد مزودي حلول إدارة كلمات المرور أنهم يتعرضون لهجمات مستمرة من قِبل قراصنة يحاولون الوصول إلى “مفاتيح المملكة” والمعلومات الثمينة التي تحميها هذه البرامج.

يقول “جينتاوتاس ديغوتيس”، مدير العلاقات العامة في NordPass:

“مديرو كلمات المرور أهداف عالية القيمة ويتعرضون لهجمات دائمة عبر أسطح متعددة، تشمل البنية التحتية السحابية، وأجهزة المستخدمين، وإضافات المتصفح. وتتراوح طرق الهجوم بين حشو بيانات الاعتماد، وهجمات التصيّد الاحتيالي، والتسريب القائم على البرمجيات الخبيثة، إضافة إلى مخاطر سلاسل التوريد.”

وإذا أجريتَ بحثاً سريعاً في جوجل عن عبارة “اختراق مدير كلمات المرور”، فستجد قائمة مقلقة وطويلة من الاختراقات والاختراقات الجزئية. ومع ذلك، لحسن الحظ، فإن معظم هذه الحالات لم تُسفر عن كارثة بفضل استخدام التشفير القوي الذي حال دون تسرب كلمات المرور أو المعلومات الحساسة الأخرى.

في وقت سابق من هذا العام، نشرت شركة Picus Security تقريراً بحثياً يُظهر أن مجرمي الإنترنت يضاعفون جهودهم لاختراق مديري كلمات المرور، ووفقًا لتقرير الشركة، فإن 25% من البرمجيات الخبيثة الآن تستهدف بيانات الاعتماد المخزنة داخل مديري كلمات المرور.. أي بزيادة ثلاثة أضعاف عن عام 2023.

الجهات الخبيثة تستخدم أساليب متقدمة لاستخراج البيانات، مثل سحب الذاكرة، وجمع بيانات سجل النظام، واختراق المخازن المحلية والسحابية لكلمات المرور، بهدف الحصول على بيانات اعتماد تمنحهم مفاتيح الدخول إلى كل شيء.”

تهديد جديد يثير القلق

أحد أخطر التهديدات الحديثة جاء من شركة SquareX، التي تطوّر حلولاً متقدمة للكشف الفوري عن الهجمات الإلكترونية القائمة على المتصفح، والتصدي لها. الشركة تمضي وقتاً طويلاً في دراسة البنية التقنية لإضافات المتصفح، وتحذر من أنها قد تمثل منفذاً خطيراً يُستغل من قبل القراصنة.

إضافات المتصفح هي تطبيقات صغيرة تُضاف إلى متصفحات مثل كروم وفايرفوكس وإيدج لتوسيع قدراتها. حيث تعمل على بنية أساسية مشتركة عبر المتصفحات المختلفة، تشبه الطريقة التي تعمل بها التطبيقات على أنظمة تشغيل الهواتف أو الحواسيب.

وفي إطار بحثها لاكتشاف الثغرات الأمنية قبل أن يستغلها القراصنة، أعلنت SquareX في فبراير أنها اكتشفت طريقة خفية تُمكِّن إضافة خبيثة لمتصفح كروم من انتحال شخصية إضافة 1Password الخاصة بإدارة كلمات المرور.

على الرغم من أن هذا الإعلان قد يبدو مقلقًا لمستخدمي كروم و1Password، إلا أن الواقع أكثر خطورة: الثغرة تمس جميع برامج إدارة كلمات المرور على Chrome، بل وتمسّ جميع الإضافات على مختلف المتصفحات الشائعة.

لم يكن اختيار كروم و1Password عشوائياً أو بدافع وجود ضعف خاص بهما، بل لأن كروم هو المتصفح الأكثر استخداماً على المستويين المؤسسي والفردي، بحسب SquareX.

فيما تعاني معظم إضافات المتصفحات الأخرى من نفس نقاط الضعف الأمنية، سواء كانت تعمل على فايرفوكس أو على المتصفحات المبنية على كروميوم مثل كروم وإيدج، وذلك بسبب الآليات المشتركة لتقنيات مثل JavaScript وWebAssembly.

ما الذي اكتشفته SquareX بالضبط؟ وكيف يمكنك حماية نفسك؟

الخطوة الأولى لفهم هذا التهديد هي معرفة طبيعة هذه الثغرة، والتي أطلقت عليها SquareX اسم “الإضافة متعددة الأشكال” (Polymorphic Extension)، وهي تقنية متقدمة تتيح للمهاجم إنشاء إضافة خبيثة قادرة على انتحال شخصية إضافة شرعية، وبالتالي خداع المستخدم والنظام معاً.

كيف تنفذ الإضافات المزيفة أعمالها القذرة؟

تخدع المستخدمين لجعلهم يتعاملون مع إضافة مزيفة.. تماماً بهذه البساطة.

الإضافة متعددة الأشكال (Polymorphic Extension) هي إضافة للمتصفح تجذبك لتثبيتها من خلال فائدة معلنة، لكنها تتحول بعد ذلك إلى إضافة مختلفة تماماً، تُظهِر نفسها بشكل مقنع كواحدة من الإضافات الشرعية التي قمت بتثبيتها مسبقاً (مثل مدير كلمات المرور الخاص بك). من منظور الهندسة الاجتماعية، فإنها تُشبه كثيراً أساليب التصيد الاحتيالي عبر البريد الإلكتروني والرسائل النصية.

في أحد الشكلين الأوليين اللذين قد يتخذهما الهجوم، تتجنب الاكتشاف عن طريق تعطيل الإضافة الشرعية مؤقتاً دون إلغاء تثبيتها.

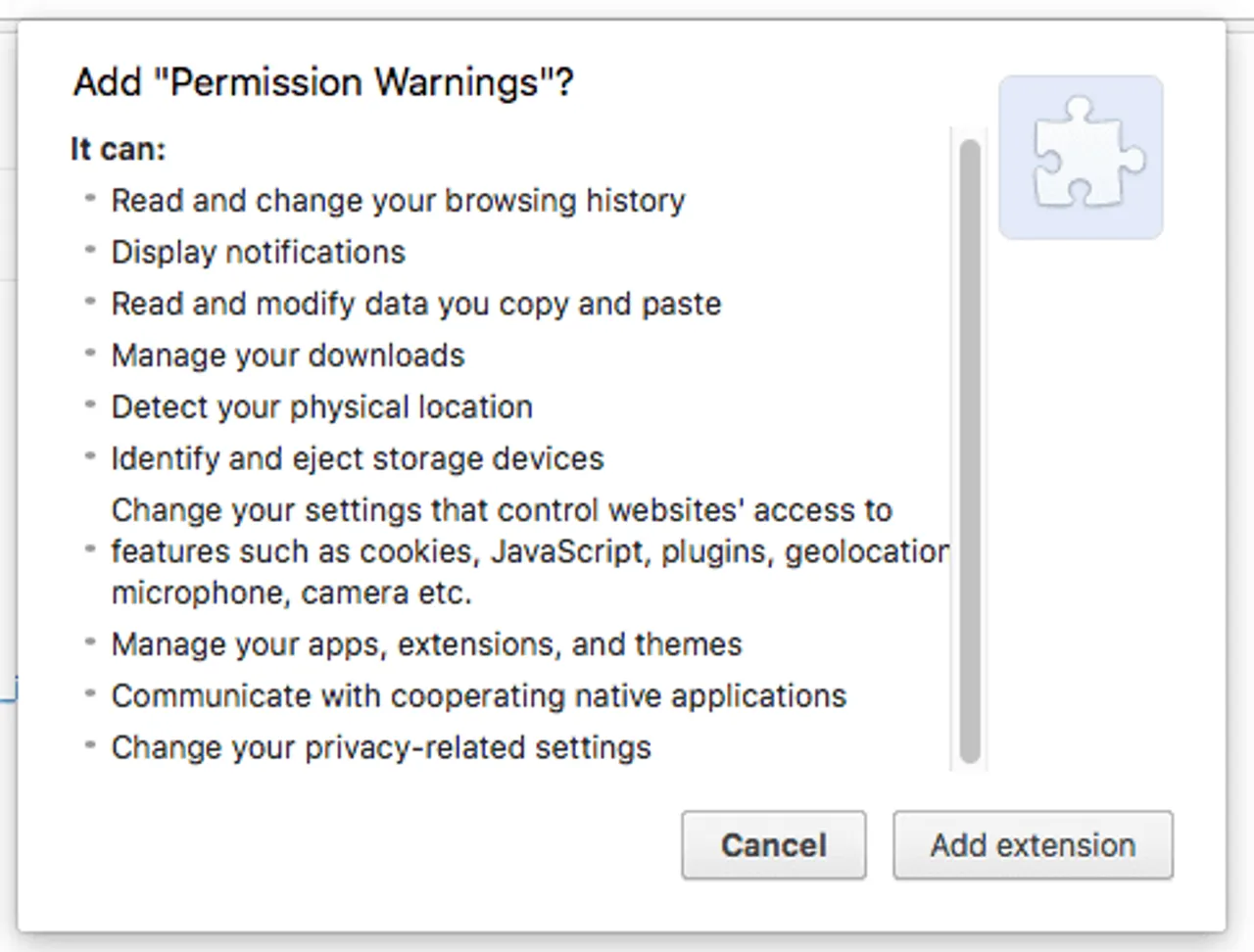

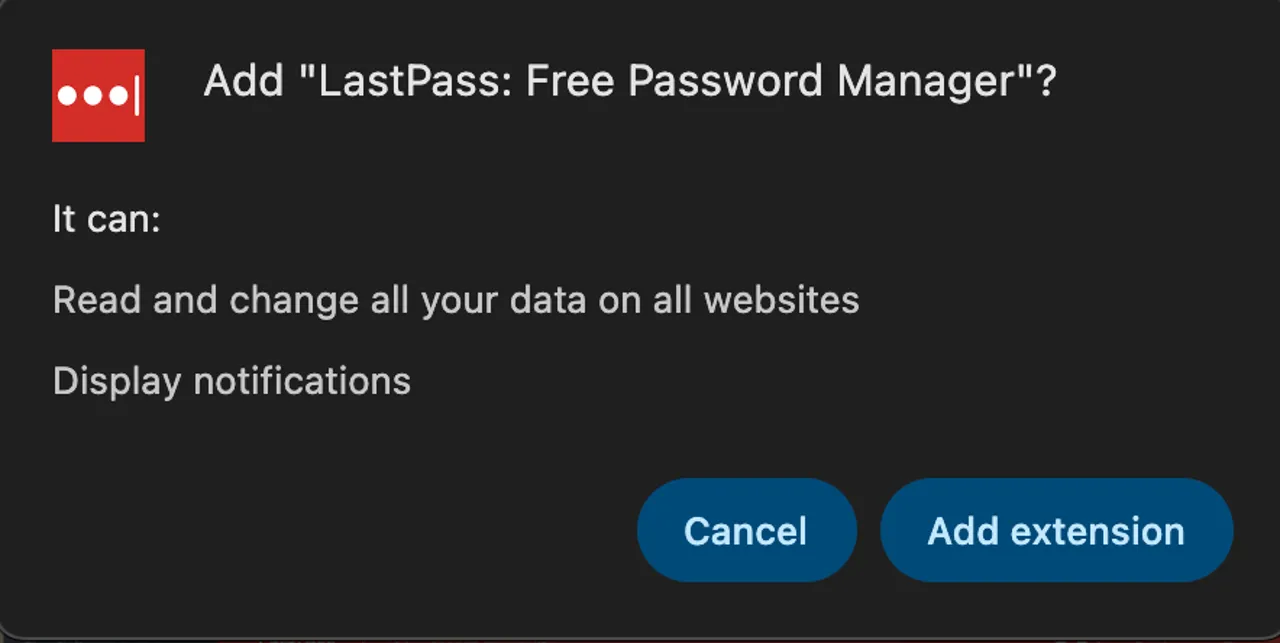

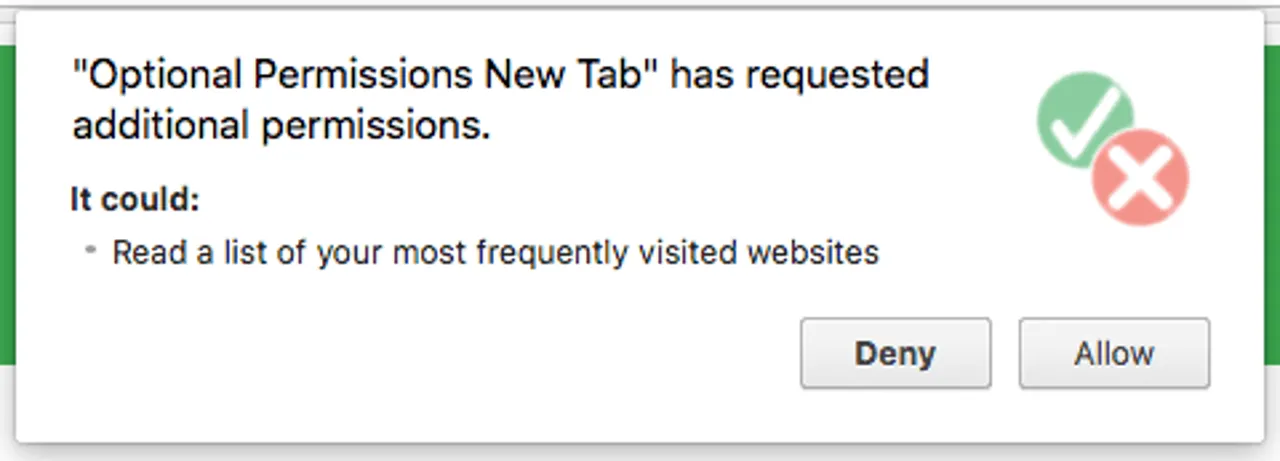

للوهلة الأولى، تبدو فكرة أن إضافة واحدة يمكن أن تُعطِّل إضافة أخرى كأنها خرق واضح للحدود البرمجية التي يجب أن يمنعها أي متصفح معقول ضمن بنيته الأمنية. إذا أخذنا متصفح كروم كمثال، فعندما تُضاف إضافة جديدة إلى متجر Chrome Web Store، يجب على المطور أن يُصرِّح بقائمة من الأذونات (permissions) التي يتم تحذير المستخدمين بشأنها قبل أن يتم تثبيت الإضافة.

على سبيل المثال، وفقًا لقائمة جوجل للأذونات التي يمكن للمطورين تضمينها في ملفات manifest الخاصة بهم، إذا صرَّح المطور أن الإضافة تحتاج إلى الوصول إلى واجهة برمجة التطبيقات الخاصة بالإشعارات (notifications API) في كروم، فستظهر تلقائياً للمستخدمين رسالة “عرض الإشعارات” ضمن تحذير ما قبل التثبيت، كما هو موضح في لقطة الشاشة أدناه:

تُعد قائمة الأذونات معقدة جداً بالنسبة للمستخدمين العاديين لاتخاذ قرار مستنير، مما يزيد من احتمالية أن يحصل المهاجم على موافقة لأذونات شاملة تمنح الإضافة “قوى خارقة” داخل المتصفح.

تُعتبر عدة أذونات من هذه النوعية قُوى خارقة، وهي أذونات لا يجب أن تطلبها معظم إضافات كروم، بما في ذلك مدراء كلمات المرور. من بين هذه الأذونات إذن الوصول إلى واجهة chrome.management API (وفي فايرفوكس تُعرف بـ browser management API)، وهي الواجهة التي تمنح الإضافة الحق في التحكم في إضافات أخرى.

يمكن لإضافة أن تطلب هذا الإذن عند تثبيتها لأول مرة، أو أثناء تحديث لاحق. في كلتا الحالتين، عندما يتضمن ملف manifest الخاص بالمطور واجهة chrome.management API، يتم عرض عبارة “إدارة التطبيقات، والإضافات، والسمات” للمستخدم كما هو موضح في لقطة الشاشة أعلاه.. لكن لا يوجد تحذير واضح يشير إلى أنك على وشك منح المطور صلاحية خطيرة.

قد يبدو أن الحصول على إذن chrome.management أمر صعب، وأن الإضافة التي تطلبه تخضع لمراجعة دقيقة من جوجل، لكن هذا غير صحيح. يُمكن للمطورين طلب هذا الإذن في ملف manifest عند رفع إضافاتهم إلى متجر كروم. لذا، يعتمد الأمان في هذه الحالة كُلِّياً على وعي المستخدم بأن هذا الإذن يُعد قوة خارقة خطيرة.

بمجرد أن يحصل مطور الإضافة على صلاحية chrome.management API، لا يستطيع فقط تحويل شكل إضافته إلى شيء آخر، بل يمكنه أيضاً تعطيل الإضافات الأخرى وإخفاؤها من شريط أدوات المتصفح دون أن يلاحظ المستخدم. في الواقع، يمنح هذا الإذن للقراصنة القدرة على إلغاء تثبيت الإضافات الأخرى بالكامل.

ومع ذلك، وفقًا لتوثيق chrome.management API، إذا قامت إضافة ما بإلغاء تثبيت إضافة أخرى، فسيتم إعلام المستخدم عبر نافذة منبثقة لا يمكن تجاوزها. مثل هذه النافذة قد تُنبِّه المستخدم إلى حدوث أمر غير طبيعي. لهذا السبب، تتجنب الإضافة الضارة في هجوم polymorphic حذف الإضافة الشرعية بشكل كامل.

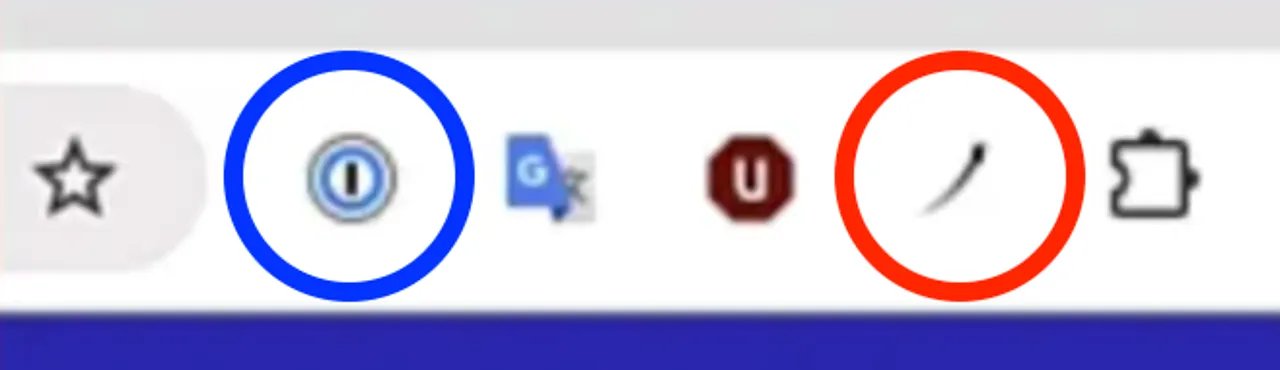

وبدلاً من ذلك [كما هو موضح في سلسلة لقطات الشاشة أدناه]، تُكمل الإضافة متعددة الأشكال الحيلة عن طريق استبدال أيقونة الإضافة الشرعية (المثبتة في شريط أدوات المتصفح) بأيقونة شبيهة، فإذا نقر المستخدم عليها، يتم تفعيل الإضافة الخبيثة.

توضح لقطة الشاشة الأولى الإضافتين المثبتتين في شريط أدوات Chrome. الدائرة الزرقاء تحيط بأيقونة إضافة 1Password الشرعية، أما الدائرة الحمراء فتمثل الإضافة الضارة التي قام المستخدم بتنزيلها وتثبيتها تحت ادعاء أنها تقدم فائدة أخرى.

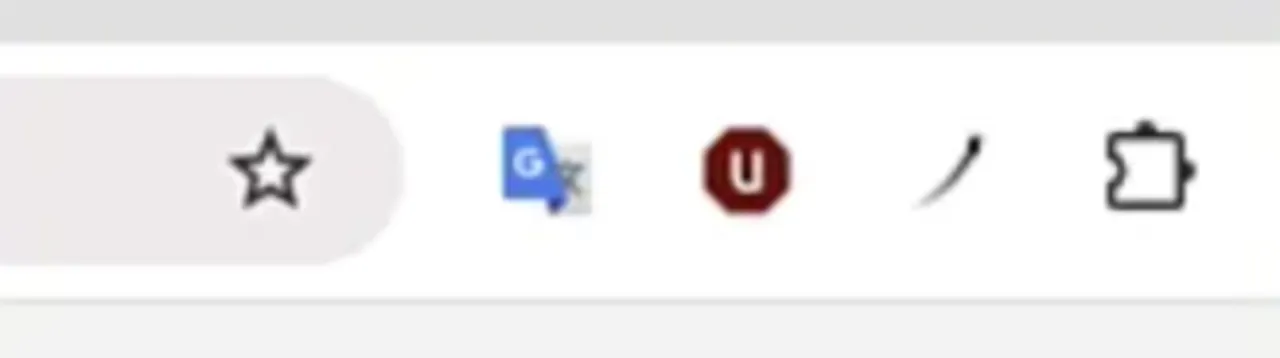

بمجرد أن تكتشف الإضافة الضارة أن المستخدم على وشك تسجيل الدخول إلى أحد المواقع (وذلك لا يتطلب سوى القدرة على فحص محتوى صفحة الويب الحالية)، تستخدم واجهة chrome.management API لتعطيل الإضافة الشرعية وإخفاء أيقونتها من شريط أدوات Chrome، كما هو موضح أدناه.

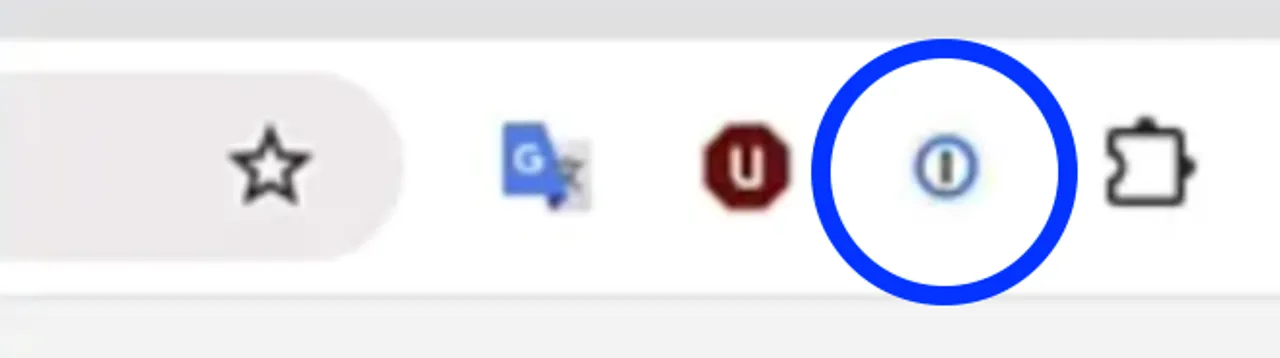

ثم، كما هو موضح في الصورة التالية، تقوم الإضافة الخبيثة بتغيير أيقونتها لتشبه أيقونة إضافة 1Password الأصلية.

في هذه المرحلة، تكون الإضافة متعددة الأشكال قد تحولت إلى إضافة تُشبه تماماً الإضافة الشرعية من حيث الشكل والمظهر (تماماً كما تفعل مواقع التصيد الاحتيالي). ومن هنا، تطلب الإضافة الضارة من المستخدم المطمئن بيانات اعتماد حسابه في 1Password (ويمكن أن يكون أي مدير كلمات مرور آخر)، وترسلها إلى المهاجم.

ولتنظيف آثارها، تُعيد تمكين الإضافة الشرعية، كما تُعيد أيقونات شريط الأدوات إلى حالتها الأصلية، بل وقد تُكمل عملية تسجيل الدخول إلى الموقع الذي كان المستخدم بصدد الدخول إليه.

في حال لم تتمكن الإضافة متعددة الأشكال من الحصول على إذن الوصول إلى صلاحية chrome.management API، فهناك خطة بديلة حيث يمكنها ببساطة إظهار نافذة منبثقة تشبه واجهة واحدة من إضافاتك الشرعية.

في هذه المرحلة، كل ما على المهاجم فعله هو حقن كود في الصفحة لإنشاء نافذة منبثقة تُحاكي واجهة مستخدم إضافة مدير كلمات المرور، “وسيتطلب الأمر مستخدماً خبيراً لإدراك أن هذه الواجهة ليست من الإضافة الأصلية.

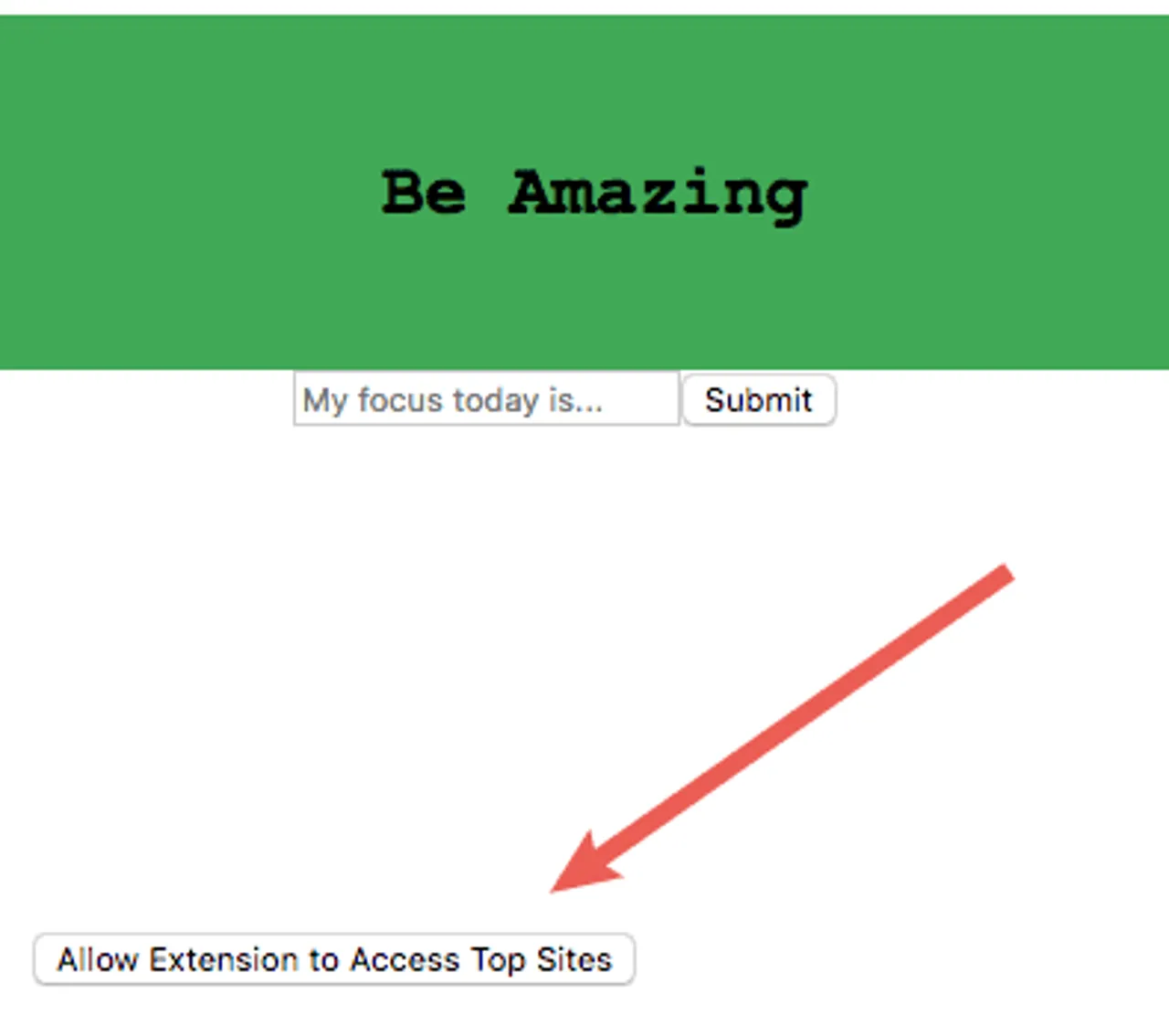

يُعد حقن الكود في صفحة الويب الحالية سلوكاً آخر يبدو، من النظرة الأولى، وكأنه امتياز لا يجب أن يحصل عليه أي امتداد. لكن في الواقع، فإن جميع الإضافات تقريباً، وخصوصاً مدراء كلمات المرور، تحتاج إلى إذن القراءة والكتابة في التبويب النشط في المتصفح لتتمكن من أداء مهامها.

عندما يحتاج الموقع إلى اسم مستخدم وكلمة مرور، يجب على مدير كلمات المرور قراءة الصفحة لتحديد الحقول المناسبة، ثم تعبئتها تلقائيًا بالمعلومات اللازمة لإكمال عملية تسجيل الدخول. عندما تطلب الإضافة هذه الأذونات -كما تفعل إضافات مثل LastPass- سيظهر للمستخدم تحذير ما قبل التثبيت ينص على أن الإضافة يمكنها “قراءة وتغيير جميع بياناتك على جميع المواقع”، كما هو موضح في لقطة الشاشة الجزئية أدناه.

هل تهديد الامتدادات المتحولة حقيقي أم لا يستدعي القلق؟

أولاً، من المهم أن ندرك أن شركات الأمن السيبراني مثل SquareX غالباً ما تضطر إلى تخيل وتنشيط سيناريوهات لهجمات معينة من أجل تحفيز الطلب على حلولها. فإذا تمكنت SquareX من إثبات إمكانية حدوث هجمات معينة لم تقع بعد، وإثبات أن حلولها قادرة على صد تلك الهجمات، فلن يكون من الصعب إقناع بعض محترفي تكنولوجيا المعلومات بالاستثمار في حلولها.

في هذه الحالة، تخيلت SquareX سيناريو يعتمد بالنسبة للمستخدمين الأفراد إلى حد كبير على مجموعة من الأخطاء غير الحكيمة. فعلى سبيل المثال، لا يمكن تنفيذ الهجوم إلا إذا تم خداع المستخدم لتثبيت برنامج ضار، أو ربما ينبغي تسميته “برنامج متحول”.

رغم جهود جوجل للحفاظ على خلو متجر Chrome Web Store من البرمجيات الضارة، فإن دراسة أجريت عام 2023 وجدت أن الامتدادات التي تحتوي على برامج ضارة كانت متوفرة في متجر Chrome Web Store لمدة 380 يوماً في المتوسط.

وفي إحدى الحالات، ظل امتداد متاحاً منذ ديسمبر 2013 حتى تمت إزالته في يونيو 2022، ومع ذلك، صرَّحت جوجل في عام 2024 أن أقل من 1% من جميع التنزيلات من متجر Chrome Web Store ثبت أنها تتضمن برامج ضارة.

ما هي التداعيات على المستهلكين مقابل المؤسسات؟

عندما يتعلق الأمر بالمستخدمين الأفراد، فإن النسخة الأكثر إقناعاً من الهجوم هي تلك التي تشبه الامتداد الشرعي في الشكل والشعور، بحيث تتطلب من المستخدم منح الامتداد المزيف صلاحيات تعادل صلاحيات المستخدم الجذري (superuser).

ورغم أنه لا يمكننا استبعاد السيناريو البديل الذي يتضمن نافذة منبثقة شبيهة بامتداد المتصفح الحقيقي، إلا أننا نعتقد أن هذا السيناريو من المرجح أن يثير شك المستخدم بأن هناك أمراً مريباً.

وعلى أي حال، وبالنظر إلى مدى نجاح الهندسة الاجتماعية المستمر في خداع المستخدمين من خلال حملات التصيد الاحتيالي والاحتيال عبر الرسائل النصية، فإن كلا السيناريوهين يظلان ممكنين.

بالنسبة للمؤسسات والشركات، يعتمد الهجوم على أحد احتمالين:

- في السيناريو الأول، يُترك للمستخدمين حرية اتخاذ قراراتهم بشأن ما يتم تثبيته على أنظمتهم من امتدادات، مما يعرض المؤسسة بأكملها للخطر.

- أما في السيناريو الثاني، فإن المسؤول عن إدارة متصفح المؤسسة وامتداداته إما غافل أو غير مبالٍ. والهدف الأساسي من إدارة أنظمة المؤسسة مركزياً هو ضمان عدم دخول برمجيات غير مصرح بها أو غير مفحوصة إلى شبكة المؤسسة.

6 أسباب تجعل هذا التهديد خطيرٌ حقاً

يمتلئ الإنترنت بإنذارات كاذبة عن ثغرات أمنية يُصوَّر أنها عاجلة بينما ليست كذلك. لكن في هذه الحالة تحديداً فإن:

الانتقال من كلمات المرور إلى مفاتيح المرور (Passkeys) سيجعل الغالبية يستخدم مدير كلمات مرور، سواء رغبنا في ذلك أم لا.

الفاعلون الخبيثون مصممون على اختراق مديري كلمات المرور.

الغالبية الساحقة من مستخدمي مديري كلمات المرور يقومون بتثبيت امتدادات خاصة بها في المتصفح.

معظم المستخدمين يمرون بلحظات ضعف ينقرون فيها على روابط مشبوهة أو يقومون بتنزيل برمجيات ضارة.

نظام التشغيل المستخدم (ويندوز أو ماك) لا يهم، فالمتصفحات تشبه الأجهزة الافتراضية إلى حد أنها تتضمن بيئة تنفيذ مستقلة لجافاسكريبت وWebAssembly.

جميع مزودي حلول إدارة كلمات المرور متفقون على أن هجوم الامتدادات المتحولة المقدم من SquareX يمثل تهديداً حقيقياً لامتدادات متصفحاتهم، رغم كونه افتراضياً حالياً (ولم تُسجل أي حالات معروفة)،

بمعنى آخر، هذا الهجوم، -ليس ثغرة- يستحق انتباهاً إضافياً ويقظةً من جانب المستخدمين والشركات، ولهذا، نقدم النصائح التالية للدفاع عن نفسك.

كيف تدافع عن نفسك ضد الامتدادات الخبيثة؟

لا تقم بتثبيت الامتدادات إلا من متجر Chrome Web Store ومن ناشرين موثوقين

الامتدادات في المتصفح تشبه إلى حد كبير ملفات EXE القابلة للتنفيذ في عالم الحواسيب، كما أنك لا تقوم بتنزيل وتشغيل ملفات EXE من مصادر غير موثوقة أو عشوائية، يجب تطبيق نفس مستوى الحذر على امتدادات المتصفح. لا تُثبِّت إلا الامتدادات المتوفرة على متجر Chrome Web Store وتأكد من أنها صادرة عن ناشرين موثوقين. يمكنك معرفة ذلك من خلال عنوان البريد الإلكتروني للمطور.

*خطوة إضافية: البحث في جوجل عن اسم المطور، أو الامتداد نفسه، مفيد جداً من ناحية الأمان.

كما ننصح بالانتباه لقسم التعليقات في متجر Chrome Web Store باعتباره مصدراً آخر للمعلومات عن الامتدادات، فالامتدادات ذات السلوكيات السيئة عادةً ما يتم الإبلاغ عنها.

تعلَّم لماذا تُطلب أذونات معينة

ثقِّف نفسك بشأن أنواع الأذونات التي قد تمنح امتداداً ما صلاحيات كبيرة لا يحتاجها.

ليس من المستغرب أن الامتدادات المشبوهة تطلب عادةً أذونات أكثر من الامتدادات الآمنة، لذا، استخدم فقط الامتدادات من مصادر موثوقة توضح صراحة سبب الحاجة إلى أذونات عالية المستوى.

من المستحيل رسم خط واضح بين الأذونات غير الضارة بشكل عام وتلك التي يمكن أن تشكل تهديداً. على سبيل المثال، الإذن “قراءة وتعديل جميع بياناتك على جميع المواقع” مطلوب لعمل امتدادات مديري كلمات المرور، لكنه غير ضروري للعديد من الامتدادات الأخرى. وعلى جميع المصادر الموثوقة توضيح أسباب كل إذن مطلوب.

انتبه للأخطاء الإملائية

ادرس وصف الامتداد بعناية وابحث عن الأخطاء الإملائية قبل تنزيله. يُعرف الفاعلون الخبيثون بسوء تهجئتهم. في بعض الحالات، قد يتم تهجئة كلمة رئيسية بشكل خاطئ لتفادي اكتشاف الخوارزميات الآلية.

*على سبيل المثال، قبل تنزيل أي امتداد، تأكد من أن المطور هو فعلاً “OpenAI” وليس “OqenAI”

استخدم المصادقة متعددة العوامل

استفد من المصادقة متعددة العوامل، خاصةً عندما يتعلق الأمر بتسجيل الدخول إلى مدير كلمات المرور الخاص بك.

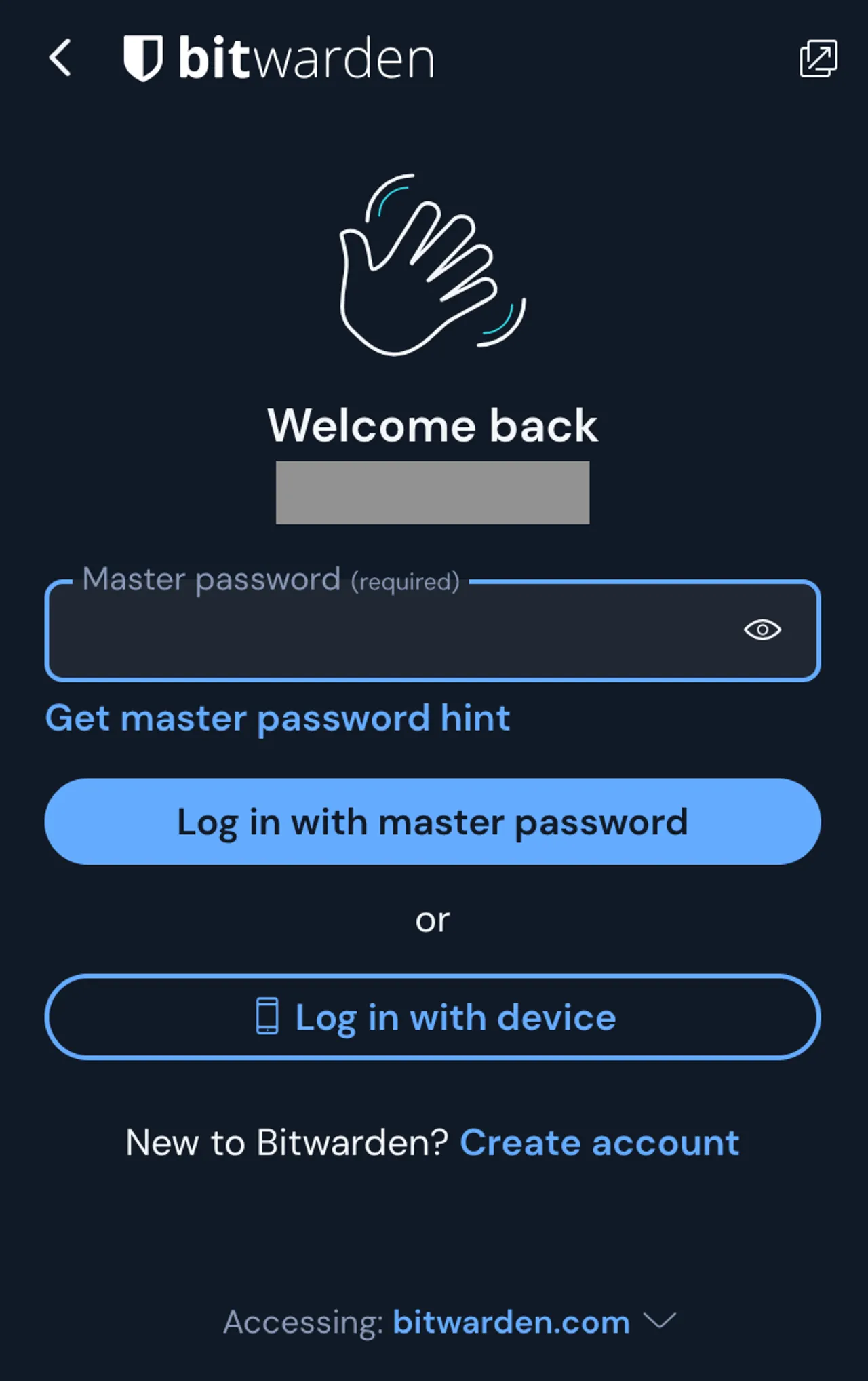

في السيناريو الافتراضي الذي قدمته شركة SquareX، تستخدم الإضافة الخبيثة مربع حوار يُحاكي تماماً واجهة إضافة 1Password، لتطلب من المستخدم إدخال معرف المستخدم وكلمة المرور الخاصة به في 1Password. ومع ذلك، إذا كان بإمكان مدير كلمات المرور (أو أي إضافة أخرى) أن يُهيَّأ للمصادقة باستخدام مفتاح مرور (كما ينبغي)، فهناك طريقة لتجنب إدخال كلمة المرور يدوياً سواء في الإضافة الشرعية أو في إضافة خبيثة متنكرة بذكاء.

في المثال أدناه، توضح لقطة شاشة لإضافة كروم الخاصة بـ Bitwarden كيف تمنح المستخدمين خيار تسجيل الدخول بواسطة مفتاح مرور، وهي عملية تُستكمل بمساعدة جهاز آخر (مثل الهاتف الذكي) الذي يكون قد سُجِّل الدخول عليه مسبقاً إلى حساب Bitwarden الخاص بالمستخدم.

إذا حاولتْ إضافة خبيثة تقليد هذه الواجهة واختار المستخدم خيار “تسجيل الدخول عبر الجهاز”، فإن العملية ستتوقف فوراً لأن المهاجم لا يمتلك طريقة لمتابعة خطوات المصادقة التالية. (عند هذه النقطة، ينبغي على المستخدم أن يلاحظ احتمال تعامله مع إضافة غير شرعية).

ومع ذلك، وفيما يخص العوامل الإضافية للمصادقة، ينبغي على المستخدمين توخي الحذر عند استلام رموز المرور المؤقتة (OTP) عبر البريد الإلكتروني المفتوح في إحدى تبويبات المتصفح. إذ يمكن لإضافة تمتلك صلاحية “قراءة وتعديل كل بياناتك على جميع المواقع” نظرياً أن تعترض رمز المرور المؤقت الظاهر في ذلك التبويب.

راجع الإضافات المثبتة لديك بشكل دوري

توجه إلى chrome://extensions/ وتحقق من الإضافات المثبتة لديك واحذف أي إضافة لا تعرفها أو لم تعد تستخدمها. وعلى الأقل، راجع الأذونات الخاصة بها وتأكد من أنها لا تزال تتوافق مع وظيفة الإضافة والأذونات اللازمة لتفعيلها.

راقب سلوك الإضافات المثبتة

تعمَّق في التعرف على واجهات الاستخدام الخاصة بها، مما قد يساعدك في تمييز الحالات التي تقوم فيها إضافة، أو إضافة مزيفة، بتصرف غير متوقع.

فعَّل ميزة التصفح الآمن المحسَّن في متصفحك

عند تفعيل الحماية القياسية، يقوم كروم بـ”الحماية من المواقع والتنزيلات والإضافات المعروفة بأنها خطرة”. وفي هذا الوضع، قد تتلقى تحذيراً بشأن إحدى الإضافات التي ثبت لاحقاً أنها خبيثة بعد أيام أو أسابيع أو حتى أشهر من تثبيتها.

ومع ذلك، فإن التصفح الآمن المحسّن في كروم، كما هو موضح في لقطة الشاشة أدناه، “يرسل عناوين المواقع التي تزورها وعينة صغيرة من محتوى الصفحات والتنزيلات وسلوك الإضافات ومعلومات النظام” إلى خدمات الأمان المدعومة بالذكاء الاصطناعي من جوجل.

من الصعب معرفة المقصود الدقيق من عبارة “سلوك الإضافات”. (لم ترد جوجل بعد على الأسئلة بشأن تهديد الإضافات متعددة الأشكال).

ومع ذلك، في هذا الوضع، يقوم ذكاء جوجل الاصطناعي بمسح المواقع والتنزيلات (بما في ذلك الإضافات) لمقارنتها بالتهديدات المعروفة والناشئة. ومن المحتمل الآن، بعد أن أصبحت جوجل على دراية بتهديد الإضافة متعددة الأشكال، أن تكون نماذج الأمان التابعة لها قد تدربت على رصد مجموعة من السلوكيات المتعددة الأشكال، مثل قيام إضافة بتعطيل إضافة أخرى مؤقتًا أثناء تغيير رموزها.

ملاحظة: عند تفعيل التصفح الآمن المحسّن، يقوم كروم بإرسال “المزيد من المعلومات حول نشاطك إلى جوجل في الوقت الفعلي لتوفير حماية أقوى وأكثر تخصيصاً”، وذلك وفقاً لصفحة الدعم الخاصة بجوجل.

“تشمل هذه المعلومات عناوين المواقع التي تزورها وعينة صغيرة من محتوى الصفحات والتنزيلات وسلوك الإضافات ومعلومات النظام. يتم تعطيل بعض ميزات الأمان في وضع التصفح المتخفي لمنع كشف بيانات إضافية لـ Google.”

بعبارة أخرى، من المؤكد أن جوجل تجمع المزيد من المعلومات حول ما تقوم به على متصفح كروم عند تفعيل هذا الوضع. لكن من غير الواضح كيف يتغير ذلك في جلسة تصفح خاصة (Incognito). يجب على المستخدمين والمؤسسات أن يقرروا بأنفسهم ما إذا كانت هذه التنازلات المتعلقة بالخصوصية تستحق مقابل الحماية المعززة.

ماذا يجب أن تفعل المؤسسات؟

ينبغي على الشركات وغيرها من المؤسسات أن تُثقِّف نفسها ومستخدميها بشأن المخاطر المحتملة للإضافات متعددة الأشكال (polymorphic extensions). وإذا لم تكن المؤسسات تدير إعدادات جميع المتصفحات في أنظمة المستخدمين النهائية بشكل مركزي، فإن الوقت قد حان للبدء بذلك.

ماذا يجب أن يفعل صانعو المتصفحات مثل جوجل؟

عندما يتعلق الأمر بمراقبة متجر Chrome Web Store، تجد جوجل نفسها في موقف صعب. فمع الأسف، لا يمكن لجوجل منع جميع الإضافات من الوصول إلى بعض واجهات برمجة التطبيقات (APIs) ذات الصلاحيات القوية في المتصفح. فبينما تحتاج بعض الإضافات الشرعية للوصول إلى هذه “القوى الخارقة”، لا يوجد مبرر لأن تحتاجها إضافات أخرى. وفي الوقت نفسه، غالباً ما يُترك المستخدم العادي ليقرر ما إذا كانت الإضافة التي يحاول تثبيتها مشروعة أم لا، وهي مهمة شبه مستحيلة.

في التوثيق الموجَّه للمطورين، توصي جوجل باستمرار بألا يطلب المطورون سوى الأذونات الضرورية فقط لوظائف الإضافة الأساسية، مع إعطاء المستخدمين خيار الموافقة على الأذونات الإضافية لتفعيل مزايا جديدة في الإضافة. وعلى صفحة تصف Permissions API الخاصة بكروم، تقول جوجل:

“تسمح Permissions API للمطورين بشرح تحذيرات الأذونات وتقديم مزايا جديدة تدريجياً، مما يمنح المستخدمين مقدمة خالية من المخاطر للإضافة.”

(ملاحظة شخصية: وضعها بين أقواس تنصيص على وورد بريس)

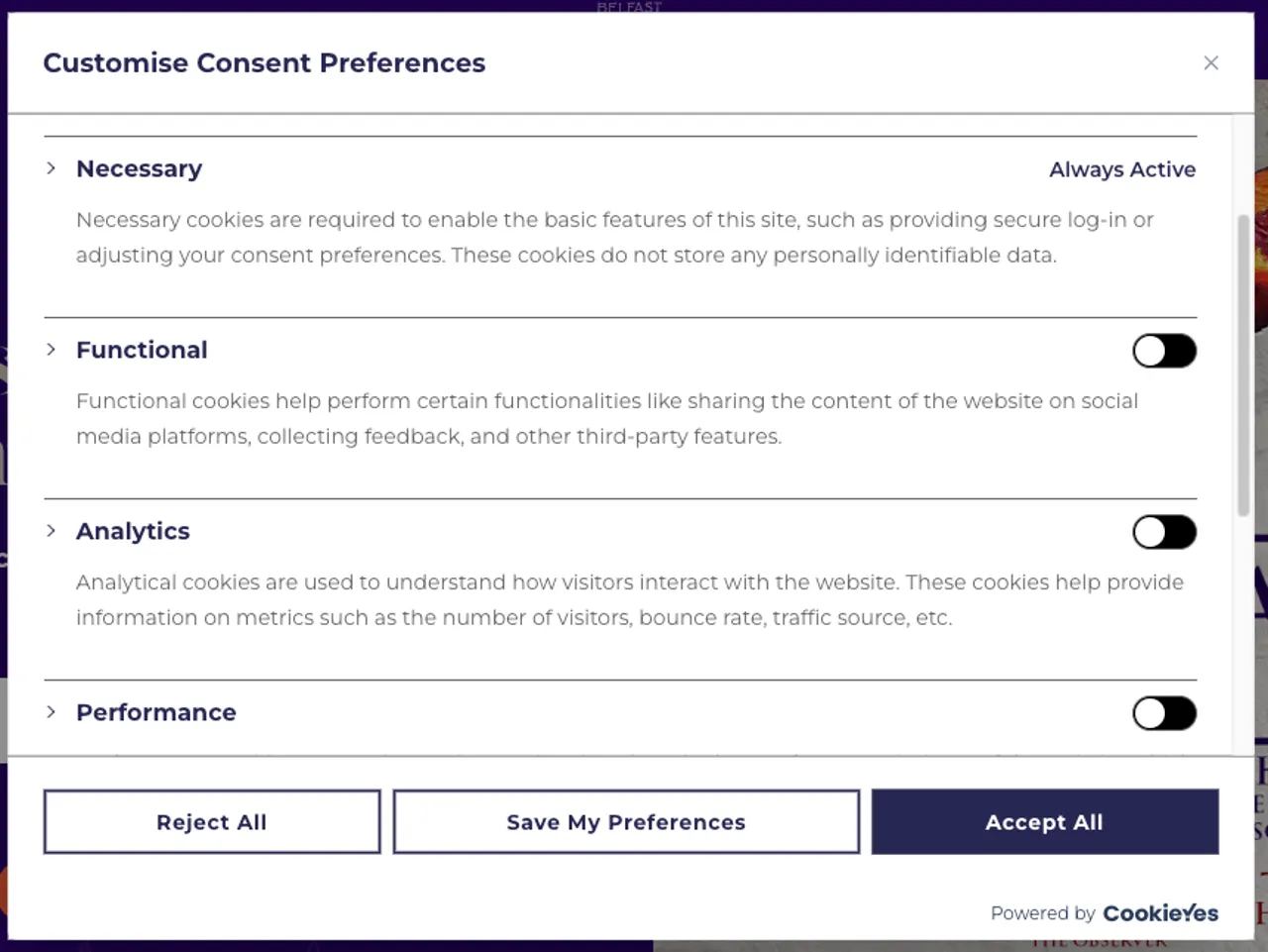

الفكرة العامة هي أن يبدأ مستخدمو الإضافة بمجموعة من الأذونات، ثم يتم تعريفهم تدريجياً بمزايا جديدة قد تتطلب أذونات إضافية مع الوقت. ولأجل هذا السيناريو، توفر جوجل مثالاً (موضح بالصورة أدناه) يُظهر كيف يمكن لإضافة طلب أذونات إضافية.

على الرغم من أن المثال لا يُظهر ذلك (ونعتقد أنه يجب أن يُظهر)، إلا أن هذه كانت فرصة مثالية للإضافة النموذجية لتشرح (كما تقترح جوجل) سبب طلب الإذن الإضافي (ربما بنص يظهر في المساحة البيضاء الواسعة). عندما ينقر المستخدمون على زر مثل الزر المعروض أعلاه، يتم تشغيل إحدى نوافذ أذونات كروم القياسية، كما هو موضح في المثال أدناه.

بصرف النظر عن الأذونات المدرجة، فإن مربع الحوار مشابه جداً لصيغة مربع الحوار الذي يظهر للمستخدمين عند تثبيت إضافة لأول مرة.

إذاً، ما المشكلة في هذا السيناريو؟ الرسائل في المثال أعلاه وغيرها من الحالات المشابهة غامضة جداً.

على سبيل المثال، من المستحيل معرفة ما إذا كانت الإضافة ستتوقف عن العمل كلياً إذا نقر المستخدم على “رفض”. وبالمثل، لا يتضح ما إذا كان النقر على “سماح” سيمنح الإذن بشكل مؤقت أم دائم.

فهل لم يتم تدريبنا من خلال زووم – Zoom ومنتجات الاجتماعات الأخرى على منح الإذن للكاميرا والميكروفون لبعض الاجتماعات دون غيرها؟ وبالرجوع إلى وجود الدالة “Remove()” ضمن Permissions API في كروم، لا يوجد ما يمنع المطور من طلب إذن بشكل مؤقت ثم إزالته عندما لا يعود المستخدم بحاجة إليه.

لكن الخطأ الحقيقي في نموذج جوجل هذا هو أنه اختياري تماماً. فالمطورون يمكنهم ببساطة أن يطلبوا جميع الأذونات التي يرغبون فيها أثناء عملية تثبيت الإضافة. وفي هذا السيناريو، لا توجد فرصة -على حد علمنا- تتيح للمطورين تعديل مربعات حوار كروم القياسية لتوضيح سبب طلب كل إذن أو لإعطاء المستخدمين خيار رفض الأذونات الاختيارية.

نحن نتخيل شيئًا يتمتع بنفس درجة الدقة التي توفرها نماذج الموافقة على ملفات تعريف الارتباط (كوكيز)، مثل النموذج الموضح أدناه من موقع دار الأوبرا الكبرى في أيرلندا.

يُمكن تصنيف بعض الأذونات على أنها ضرورية، وأخرى على أنها اختيارية، بحيث يتمكن المستخدمون من تفعيلها أو تعطيلها بناءً على فهمهم للتفسير المقدم وتوقعاتهم لوظائف الإضافة.

المصدر: